RBNet Services - expertos en redes en area de Saltillo

Somos expertos en redes y siempre estamos cerca de su negocio para facilitarle diseño, instalacion, monitoreo y gestion de su red

En RBNet Services siempre actualizamos nuestros conocimientos en redes Cisco para brindarle el mejor servicio de administración de su red.

Cisco

Configuracion de Port Security en switches Cisco

Por lo general, no es bueno tener los switches disponibles para que cualquiera pueda simplemente conectarse y jugar con ellos. Quiero decir, nos preocupamos por la seguridad inalámbrica, entonces, ¿por qué no exigiríamos la seguridad al mismo nivel o más alto en redes fijas? Pero, ¿cómo evitamos que alguien simplemente conecte un host a uno de nuestros puertos de conmutador, o peor aún, agregue un concentrador, conmutador o punto de acceso al puerto Ethernet en su oficina? De forma predeterminada, las direcciones MAC aparecerán dinámicamente en su base de datos de reenvío/filtrado de MAC y usted puede detenerlas en seco utilizando port security. La Figura 1 muestra dos hosts conectados al puerto de switch único Fa0/3 a través de un concentrador o punto de acceso (AP).

El puerto Fa0/3 está configurado para observar y permitir que solo ciertas direcciones MAC se asocien con el puerto específico, por lo que en este ejemplo, al Host A se le niega el acceso, pero al Host B se le permite asociarse con el puerto. Al utilizar la seguridad del puerto, puede limitar la cantidad de direcciones MAC que se pueden asignar dinámicamente a un puerto, establecer direcciones MAC estáticas y, aquí está mi parte favorita, ¡establecer penalizaciones para usuarios que abusan de su política! Personalmente, me gusta tener el puerto cerrado cuando la seguridad viola la política. Hacer que los abusadores me traigan un memorando de su jefe explicando por qué la violación de la política de seguridad conlleva cierta justicia poética, lo cual es bonito. Y yo también necesito algo así antes de habilitar su puerto nuevamente. Cosas como esta realmente parecen ayudar a la gente a recordar comportarse. Todo esto está bien, pero aún necesita equilibrar sus necesidades de seguridad particulares con el tiempo que realmente requerirá su implementación y gestión. Si tiene toneladas de tiempo en sus manos, luego continúe y bloquee seriamente su red. Si está ocupado como el resto de nosotros, estoy aquí para asegurarle que hay maneras de asegurar cosas muy bien sin estar totalmente abrumado con una enorme cantidad de trámites administrativos. En primer lugar, y sin complicaciones, recuerde siempre cerrar los puertos no utilizados o asignarlos a una VLAN no utilizada. Todos los puertos están habilitados de forma predeterminada, por lo que debe asegurarse de que no haya ningún acceso a puertos de conmutador no utilizados. Estas son sus opciones para configurar la seguridad del puerto:

Switch#config t

Switch(config)#int f0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security ?

aging Port-security aging commands

mac-address Secure mac address

maximum Max secure addresses

violation Security violation mode

<cr>

La mayoría de los conmutadores Cisco se envían con sus puertos en desirable mode, lo que significa que esos puertos desearán hacer un trunk cuando detecten que se acaba de conectar otro conmutador. Entonces, primero, necesitamos cambiar el puerto del modo deseado y convertirlo en un access port. Si no hacemos eso, no podremos configurar la seguridad del puerto en absoluto. Una vez eso está fuera del camino, podemos seguir usando nuestros comandos de port security, sin olvidar nunca que debemos habilitar la seguridad del puerto en la interfaz. Note que hice esto después de hacer el puerto un puerto de acceso. El resultado anterior ilustra claramente que el comando switchport port-security se puede utilizar con cuatro opciones. Puede utilizar switchport port-security mac-address mac-address para asignar direcciones MAC individuales a cada puerto del switch, pero tenga advertido porque, si opta por esa opción, será mejor que tenga mucho tiempo en sus manos. Si desea configurar un puerto de conmutador para permitir solo un host por puerto y asegurarse de que el puerto se cerrará si se viola esta regla, use los siguientes comandos como este:

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

Estos comandos son probablemente los más populares porque evitan ataques aleatorios de que los usuarios se conecten a un conmutador o punto de acceso específico que se encuentra en su oficina. La configuración máxima es 1, que es el valor predeterminado de seguridad del puerto que se establece inmediatamente en un puerto cuando está habilitado. Suena bien, pero el inconveniente de esto es que sólo permite una única dirección MAC que se utilizará en el puerto, de modo que si alguien, incluido usted, intenta agregar otro host en ese segmento, el puerto del switch se cerrará inmediatamente. Y cuando eso suceda, debe ingresar manualmente al switch y volver a habilitar el puerto con un shutdown y luego un comando de no shutdown. Probablemente uno de mis comandos favoritos sea el comando sticky y no solo porque tenga un nombre genial, sino porque también hace que sucedan cosas muy interesantes. Puede encontrar este comando en el comando mac-address:

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 2

Switch(config-if)#switchport port-security violation shutdown

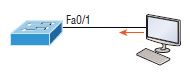

Básicamente, con el comando sticky puede proporcionar seguridad de dirección MAC estática sin tener que escribir la dirección MAC de absolutamente todos en la red. Me gustan las cosas que ahorran tiempo así. En el ejemplo anterior, las dos primeras direcciones MAC que ingresan al puerto se «pegan» a él como direcciones estáticas y se colocarán en la configuración en ejecución, pero cuando una tercera dirección lo intente para conectarse, el puerto se cerraría inmediatamente. Déjame mostrarte un ejemplo más. La Figura 2 muestra un anfitrión en el vestíbulo de una empresa que debe asegurarse contra el cable Ethernet utilizado por cualquier persona que no sea un solo individuo autorizado.

¿Qué puede hacer para asegurarse de que solo la dirección MAC de la PC del lobby sea permitida por el puerto del conmutador Fa0/1? La solución es bastante sencilla porque en este caso, los valores predeterminados para la seguridad del puerto funcionarán bien. Todo lo que me queda por hacer es agregar una entrada MAC estática:

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation restrict

Switch(config-if)#switchport port-security mac-address aa.bb.cc.dd.ee.ff

Para proteger la PC del lobby, estableceríamos el máximo de direcciones MAC permitidas en 1 y la infracción de restringir para que el puerto no se cierre cada vez que alguien intente usar el cable Ethernet (que estaría constantemente). Al utilizar la restricción de infracción, los frames del usuario no autorizado simplemente se eliminarían. ¿Pero notaste que habilité la seguridad del puerto y luego establecí una dirección MAC estática? Recuerde que tan pronto como habilite la seguridad del puerto en un puerto, el valor predeterminado es el apagado por violación y un máximo de 1. Así que todo lo que necesitaba hacer fue cambiar el modo de infracción y agregar la dirección MAC estática y nuestros requisitos comerciales se cumple sólidamente.